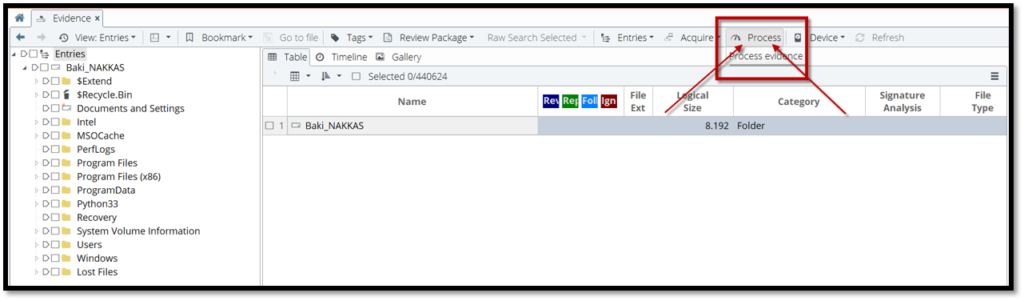

EnCase forensic yazılımı üzerinden İmajımızı eklendikten sonra aşağıda belirtilen kısımlardan Process Evidence sekmesine ulaşılır. Bu sekme üzerinden incelediğimiz suçun veya olayın niteliğine göre process seçeneklerini belirlememiz gerekmektedir. Process seçeneklerinin hepsini işaretlememiz sonucunda işlemlerin uzun süreceği, eksik işaretlememiz neticesinde ise suça veya olaya ait verilerin analiz edilemeyeceği unutulmamalıdır.

Process Evidence sekmesine tıklandıktan sonra aşağıdaki Evidence Precesor penceresi karşımıza gelecektir. Aşağıdaki pencerede eğer sürücü EnCase’ye eklenmiş ve imajı alınmamış ise Buradan Acquire sekmesi kullanılarak hem imaj alma işlemi yapılabilir, hem de ‘Process’ işaretlenerek aşağıdaki menüler aktif hale getirilip istediğimiz seçenekleri işaretleyerek kullanabiliriz.

“Sol taraftaki kilitler işlemin daha önce yapıldığını göstermektedir.”

1. Recover Folders: Bütün sektörler taranıp tüm bilgiler encase tarafından toplanır. Klasör kayıtlarında arama yapar. Silinen dosyaları “Recovered Folders” isimli klasör içerisinde gösterir. Bu sekme silinmiş olan nesnelerin kurtarılmasını sağlayan kısımdır. Yani silinmiş alan analizi yapabilmek için bu process’in çalıştırılması şarttır. Şimdi dosya sistemlerine göre silinme durumunu anlatalım.

FAT Dosya Sistemi İçin; bir klasör silinmesi durumunda alt nesneleri de silinecektir ve deleted file durumuna geçecektirler.

NTFS Dosya Sistemi için; encase silinmiş nesnleri MFT içinde arayacaktır. NTFS dosya sisteminde nesnenin silinmesi durumunda eğer ki overwrite olmamış ise ağaç yapısı dışında tüm attribute, meta, isim, uzantı vs. her türlü bilgileri kurtarılabilmektedir. NTFS için formatlanmış alanlardan tüm veriler kurtarılabilirken diğer türlü pek fazla fayda sağlanamamaktadır.

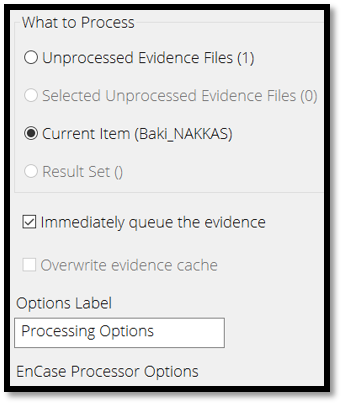

2. File Signature Analysis: Bir dosya oluşturulduğu zaman bu dosyaya ait MFT de kaydı mevcuttur. Clusterler da ise dosyanın kendisi vardır. Görünen uzantıda yeni MFT kaydındaki bilgi ile dosya kontrol ediliyor farklılık var mı diye dosyaların uzantıları file type den kontrol edilir. Uzantı match ise değerler eşit, eğer alias ise değerler farklıdır. Bu kısımda nesnenin header’ı ile uzantısının karşılaştırarak nesne üzerinde oynama yapılıp yapılmadığını bulur. NTFS dosya sisteminde nesnenin header’ı MFT’de bulunmasından dolayı içeriği ile kıyaslama yapmak suretiyle bunu bize gösterir. Header’i MFT’de bulunurken uzantısı dosyanın içeriğinde yer almaktadır. MFT’deki header bilgisi signature diye adlandırılırken gözüken uzantısı ise file type olarak adlandırılmaktadır. Bu iki kavram karşılaştırıldığında karşımıza 4 adet terim çıkacaktır.

2.1. Match: Analiz neticesinde Header ve uzantı aynı ise match = eşleşmiş olur.

2.2. Allias: Analiz neticesinde dosyanın header’ı ile uzantısı farklı olduğunda, header’ını okuyup uzantıyı okuyamadığında allias durumu oluşur ve allias’a düşmüş olur. Bu durumda dosyanın uzantısının değiştirilip değiştirilmediğini öğrenebiliriz. Allias olan bütün uzantılar kullanıcı tarafından değiştirilmiş yorumu yapılamaz. Bu durumun bazı istisnaları vardır.

1- Sistem uzantıyı kendisi de değiştirmiş olabilir.

2- Temp uzantılı bütün dosyalar allias’a düşer. Bunun kullanıcıyla alakası yoktur.

3- Opera, Safari, Mozilla, Google Chrome, Mozilla Firefox gibi web browser’ların hepsi Netscape tabanlı browserlardır ve temprorary files altındaki cache dosyalarının hiçbirine uzantı yazmazlar. Bu yüzden bunlardan gelen bütün nesneler allias’a düşer ve kullanıcı ile alakası yoktur.

2.3. Bad Signature: Dosyanın header’ını okuyamayıp uzantısını okuduğu durumdur. Txt dosyalarının header’i yoktur.

2.4. Unknown: İki kısmında okunamama durumudur.

3. Protected file analysis: Şifreli dosyaların analizini yapar.

4. Thumpnail creation: Bulduğu küçük resimleri klasör içerisine kaydetip sonradan bu resimlere bakma imkanı sağlar. Bu klasörü ‘cache’ içerisine atar.

5. Hash Analysis: Üzerine tıklandığı zaman aşağıdaki seçeneklerin olduğu ekran karşımıza gelecektir. Bütün nesneler için MD5 ve SHA1 değerlerini hesaplar ve bu bilgileri MD5/SHA1 sütununa yazar. Bu sekme daha sonra çalıştırılamaz. Sadece bir kez çalıştırılabilir.

6. Expand Compound: Arama Yapılırken Zip ve Rar dosyaların içeriğinin görünmesi için mutlaka işaretlenmelidir.

7. Find email: E-mail arşiv dosyalarını tespit etmek için kullanılır. Searc for additional lost kısmı bulduklarını kurtar anlamındadır. Bulunan emailler ‘record’ kısmında görünür.

8. Find İnternet Artifacts: Kullanıcının bilgisayarda girmiş olduğu internet sitelerinden kalan kalıntıların incelenmesi için gereken process’dir. Kullanıcılar internete browser’lar ile girmektedirler. Microsoft’un kendi browser’ı “İnternet Explorer”’dir. Bunun yanında firefox, chrome, safari, opera, yandex gibi alternatif browser’larda mevcuttur.

İnternet Explorer(İE): İnternet Explorer’da adres çubuğuna yazılan adrese url kaydı denmektedir.

-History: Geçmiş kaydıdır. Girilmiş olan internet sitelerinin adreslerini tutar. İ.E’da diğer browser’lardan farklı olarak “Typed Url” diye bişey vardır ki bu da adres çubuğuna yazılıp enter yapılan adreslerdir. Typed Url bir registry kaydıdır. Registry’den de bu kısma manual olarak bakma imkanımız vardır.

-Cache Klasörü: Browser’lar ilk önce serverlara bağlanırlar. Serverlarda html, jpeg, png css, jawascript kodu gibi bilgileri hafızalarında barındırırlar. Browser’a bağlanmak istediğimizde serverdaki bilgileri ilk önce kendi bilgisayarımıza kayıt eder ve daha sonra bize gösterir. History haricinde kullanıcıların hangi sitelere bağlandığını gösteren ve kayıt eden klasör cache klasörüdür ve Temporary İnternet Files altında tutulur.

-Cookies (Çerezler): Çerezler bir kullanıcı ait ıd, password, belli siteye ait history gibi bilgileri tutan nesnelerdir. Browser’larda çerezler default olarak tutulur. Facebook ve benzeri siteler cookies kayıtlarını zorunlu olarak tutturur. Bilgisayarlarda bir hotmaile girdiğimizde mail adresimizi daha ilk harfini yazarken tanıması durumu cookie’nin varlığıyla alakalıdır. Bir imajı incelerken eğer i kullanıcıya ait özel dosyaları arıyorsak “Document and settings” kısmına bakmamız gerekir. Bu kısımda var olan kullanıcılar sıralanmaktadır. İstediğimiz kullanıcı klasörüne girdiğimizde cookies altında internet explorer’a ait cookies’leri görürüz. Diğer browser’lara ait cookies burada kayıt edilmez.

İ.E’da history, typed url, temporary internet files dosyalarının hepsi index.dat dosyasının içerisine kayıt edilir. Aslında tüm geçmişimizin toplu bir listesinin tutulduğu yer diyebiliriz. Silinenleri de tutar.

-Application Data (Local Settings): Bu iki klasör altında internetle ilişkili olan bir uygulamanın ayarları ve verileri tutulmaktadır. Local Settings kısmı genelde Microsoft’un kendi geliştirdiği programların kullandığı alandır. İnternet Explorer’in history kısmı burdadır. Burada yer alan history klasörü içindeki «index.dat» dosyası kayıtlarını URL cinsinden tutar.

-Temprorary İnternet Files Content (İE): Bağlanılan web sayfalarının içerisinde bulunan ve lokal olarak kayıt ettiğimiz dosyalar burada kayıtlıdır. Bir siteye bağlanıldığında site içerisinde yer alan tüm bilgiler bağlı olduğu server’dan çekildikten sonra kullanıcıya gösterir. İşte bu çekme durumu bilgilerin Temprorary İnternet Files klasörü içine yazılması olayıdır. Burada da index.dat dosyası vardır ve bilgiler burada tutulur. Ancak bu kısımda önemli olan bir durum mevcuttur. Bazı sitelerin içinde reklam amaçlı veya başka amaçlı da olabilecek frame dediğimiz ekranlar yer alabilmektedir. Site açıldığında isteğimiz dışında bu frame’lerde bilgisayarımıza kayıt edilir. Örneğin biz sadece haber okuma amaçlı girdiğimiz bir site içinde çiçek reklamıyla alakalı bir başka frame varsa o da kayıt edilecektir ve inceleme yaptığımızda biz o çiçek reklamını da görürüz. İstem dışı gelişen bu işlemi suç unsuru olan bir durum karşısında kesinlikle kullanıcıya yüklenemez. Dolayısıyla bu klasör altında yer alan bilgiler delil olarak kullanılamaz.

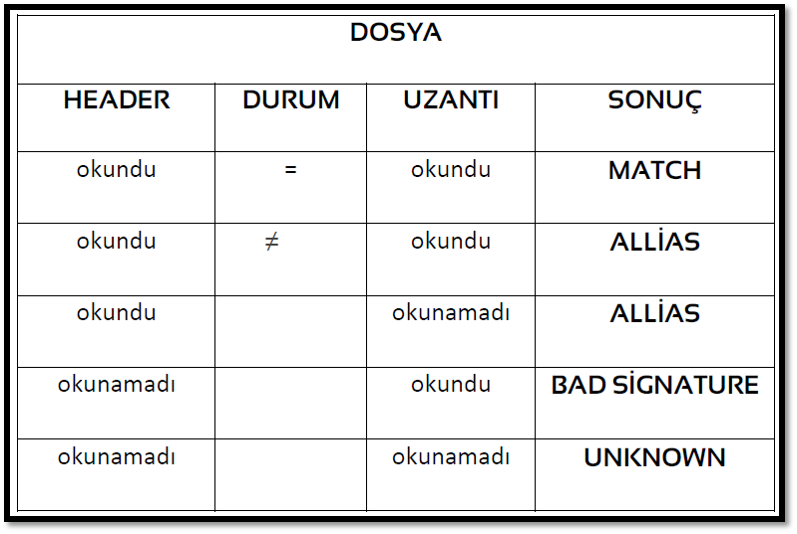

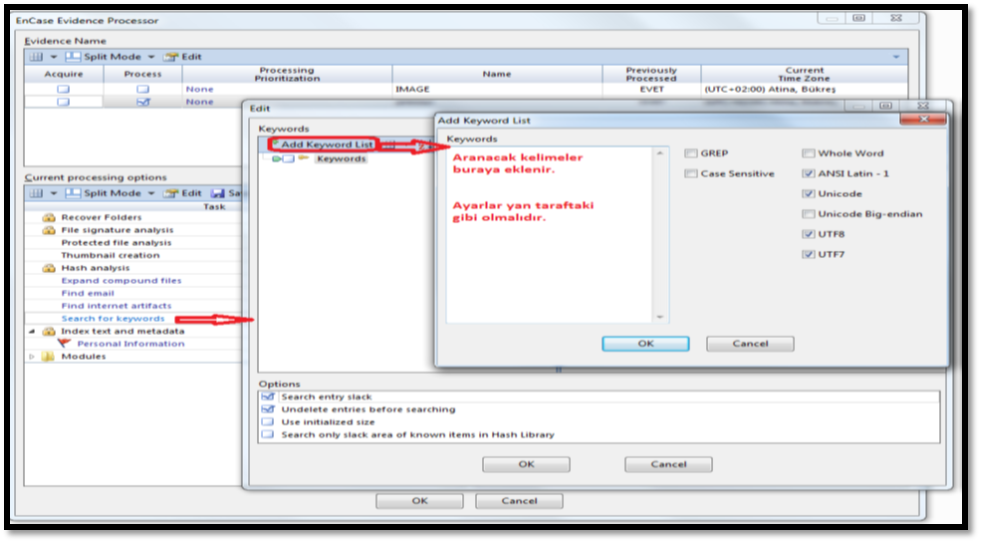

9. Search for Keywords: Anahtar kelimesi araması yapmak için kullanılan kısımdır. İncelenen materyalde suç konusuna ilişkin kelime araması yapma işlemidir. Bu sekmeyi çalıştırabilmek için ilk önce find e-mail, expand compound files, recovery folders, file signature analysis kısımlarının araması yapılmış olmalıdır veya birlikte yapılması gerekmektedir. Kelime aratması işlemi sırasında yaşanılan en büyük sorun Türkçe karakter desteklememe sıkıntısıdır. Kodlama sistemlerinde bazı harfleri (ş,ğ,..) tanıyamadığı için değerlerini kendisi atayacaktır. Farklı kodlama sistemlerine göre hexadecimal değerler benzer karakterler için farklılık arz etmektedir. İşte bu sorunları aşmak için Keywords kısmının Search options altında altında ANSI, UTF8 ve Unicode kısımlarını seçmemiz yararlı olacaktır. İşletim sistemleri %60-70 ANSİ formatındadır. Kullanıcılar ile ilk etkileşimde olan programlar büyük oranda Unicode formattadır. İnternet geçmişi, web sayfaları, temp internet files nesneleri %80-90 UTF-8 formattadır. Türkçe karakterlerden 6 tanesi (ş,ğ,ı,Ş,Ğ,I) ANSİ tablosunda bulunmamaktadır. Bu nedenle keywords seçeneğinin en son sekmesi olan Code page kısmında Turkish (Windows) seçilmesi gerekmektedir.

9.1. Search Expression:

Case Sensitive: Kelimeler aranırken büyük veya küçük hallerinde arama yapılıp yapılmayacağını sağlar. Bu kısma tik atmadığımızda yazdığımız kelimenin her halini de arayacaktır. Tik atarsak kelimeyi nasıl yazmış isek birebir o haliyle arama yapacaktır.

Whole Word: Bir kelimenin tam hali neyse o şekilde arama yapmasını sağlayan kısımdır. Yani “emre” kelimesini aratırken “cemre” kelimesi içerisinde geçen emre yi normalde önümüze getirir. Ancak bu özelliğini aktif hale getirirsek sadece emre kelimesin bize gösterecektir.

GREP: Bazı programlarda Regular Expression (FTK’da) bazen de Regex olarak bilinir ve düzenli ifadeler anlamına gelmektedir. Bu kısmı örnekler vererek anlatmaya çalışacağız:

Araba plakalarına baktığımızda düzenli bir yapısı olduğunu görürüz. İlk önce il plaka kodu daha sonra harf grubu ve en son olarak da sayı grubunun geldiğini ve bu yapının hiç değişmediğini bilmekteyiz. İşte elimizde bilgi olmadığında bu şekilde düzenli bir yapısı varsa Encase programına GREP yazmak suretiyle plaka yapısında olan tüm bilgileri getirmesini isteyebiliriz. GREP yazma konusu başlı başına anlatılması gereken bir konudur. Biz burada kısaca bazı sembollerin anlamından bahsedeceğiz ve önemli birkaç düzenli yapının GREP yapısını göstermekle yetineceğiz.

? = Bilmediğimiz karakterler için kullanırız.

# =0-9’a kadar sayıları ifade eder.

{3,3} =Önceki grubun en az 3 defa, en fazla 3 defa tekrarla manasında süslü parantezleri kullanırız.

[] =sadece bir karakter olacağı anlamına gelmektedir.

. =(nokta)Ne olursa olsun anlamına gelir. Aynı zamanda operatör semboldür.

=kaçış karakteridir. Operatör semböllerini normal olarak kullanabilmemizi sağlar.

^ =Ayıklama işaretidir. Yapıda İstemediğimiz nesneleri bu şekilde ayıklayabiliriz.

+ ={1,255} tekrarla anlamına gelir. En az 1 en fazla 255 karakter tekrar et demektir.

* ={0,255} anlamına gelir. Sıfırı da dahil eder.

# =[0123456789]=[0-9] anlamına gelir.

Kredi Kartları: #### ?#### ?#### ?#### şeklinde olmalı ve soru işaretlerinden önce bir boşluk bırakılmalıdır.

E-mail Header: [A-Za-z0-9.-_]{2,40}@[A-Za-z0-9.-_]{2,40}.[A-Za-z0-9]{2,3}(.[A-Zaz]{2,3})?

Araba plakası: ##[A-Za-z]{1,3}#{1,4}

9.2. Keywords Options

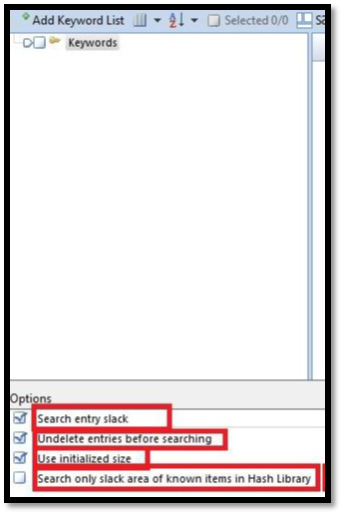

Search Entry Slack: Bu kısım önemlidir. Slack alanlarda da arama yapmamızı sağlar. Dolayısıyla keywords yaparken seçilmiş olması gerekir.

Undelete entries before searching: Silinmiş ve sıkıştırılmış alanlarda arama yapılmasını sağlar. Seçilmelidir.

Use initialized size: Dosyalar için ayrılmış alanları ifade eder ve bu kısımda arama yapılıp yapılmayacağı buradan belirlenmektedir.

9.3. Keywords Listesi Ekleme ve Sonuçlara Bakma

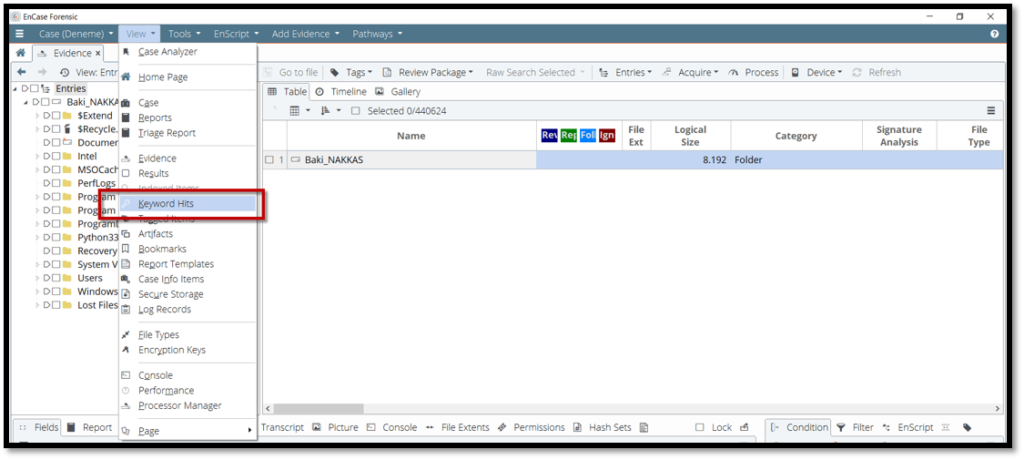

Kelime arama sonuçları; View menüsü Search veya Keyword Hits sekmesi içerisindeki Keywords seçeneğinde görünmektedir.

10. Index text and metadata: Process Evidence kısmında search for keywords kısmı RAW olarak yani ham olarak arama yaparlar. Yani belgenin asıl yerinde değil hex değerinde arama yapmaktadır. Office 2007-2010 docx, xlslx gibi uzantılara sahip belgelerde, pdf gibi belgelerde keywords araması yapmaz. Bunlar için ayrı bir arama yapmamız gerekmektedir. Bu sıkıntıyı aşmak için tüm keywords’leri indekslemek gerekir ve bunuda index text and metadata kısmı yapmaktadır. Uzantısı ne olursa olsun tüm belgeler transcript kısmında açılır ve indekslenir. İşte burada arama yaparak yukarıda bahsettiğimiz Office, PDF dosyaların içeriğini bize sağlar ve aramamızı yapmamızı sağlar. Bu kısım kesinlikle çalıştırılmalıdır.

11. System info parser: Sistem analiz raporu almamızı sağlar.

Encase 8’nin otomatize edilmiş registry analizidir. Şimdi manuel inceleme yapmamızı sağlayacak olan REGISTRY kısmını görelim.

11.1. Registry: Başlata regedit yazıp enter yaptığımızda karşımıza Kayıt Defterleri yani REGISTRY çıkacaktır. Windows’un global verilerini saklayan kısımdır. Yani bu kısma tüm kullanıcılar ulaşabilmektedir. İşletim sistemi, ulaşmak istediği bilgileri buraya yazar. Ne tür bilgilere ulaşırız diye sorarsak eğer;

1- Donanımla ilgili tüm bilgiler buradadır.

2- Yazılımla ilgili tüm bilgiler yine buradadır.

3- Kullanıcıları ve kullanıcı ayarlarını tutar.

Yan tarafta registry klasörlerini görmekteyiz. Bu kısımda HKEY ile başlayan Klasörlere hive denirken, bir alt klasörlere key, onların altındaki tüm klasörlere de subkey denilmektedir. Bu kısımda yer alan HKEY_LOCAL_MACHİNE VE HKEY_USERS en temel hive değerlerimizdir. Bu iki klasörü incelememiz tüm registry’i incelememiz anlamına gelecektir.

11.1.1. HKEY_CLASSES_ROOT: Bilgisayar üzerinde tanımlanmış olan uzantıların bilgisini tutar. Örneğin; «doc» uzantılı nesnelerin Word belgesini olduğu bilgisini işte burası tutar. Eğer ki buradaki uzantıları silersek «doc» uzantılı nesnenin hangi programla açacağımızı bize soracaktır. Çünkü bu klasör altında uzantı tanımlı değildir. Bir program kaldırılsa bile registry’de ki uzantısı çoğu zaman kalacaktır. Bu uzantılar ancak özel programlar vasıtasıyla silinebilmektedir.

11.1.2. HKEY_LOCAL_MACHINE: Donanımla ilgili bilgiler buradaki SYSTEM key’i altında tutulmaktadır. Bilgisayarın o an ki halini “Control Set 001” den görebiliriz. SYSTEM altında SELECT subkey altında bulunmaktadır.

Control Set 001: Bu subkey altında Control, Enum ve Services kısımları önemlidir.

-Control: Bios ve sistemle ilgili bilgiler burada tutulmaktadır.

-Enum: Anakart üzerinde tanımlanmış partlar burada karşımıza çıkar. Yani bilgisayarda bulunan donanım bilgileri burada bulunmaktadır. Daha önce hangi usbler takıldığını, isimleri, seri numaralarını bize verebilmektedir.

-Services: Servislerin nerede olduğu bilgisini kayıt etmektedir. Bu subkey altında bulunan “interfaces” bölümü her bir network kartına ait bilgileri tutar ve en son olarak bilgisayar hangi IP aldığını da bize sunar.

Local_Machine / Software: Bilgisayarda kurulu olan programların listesi buradadır. Ancak her program buraya düşmeyebilir. Programlar kurulurken ayarına göre bu kısma düşmektedir.

-Windows/Windows NT/Current Version’a geldiğimizde «install date» sağ bölmede karşımıza çıkar ve kurulum saati burdan tespit edilir. Windows işletim sisteminin kurulum tarihidir.

Zararlı yazılım analizleri için:

Regedit/Local Machine/Software/Microsoft/Windows/Current Version/Run kısmında açılışta çalışan exe ‘lerin listesi buraya düşeceğinden burası ayrıntılı incelenmelidir.

-Winlogon: Şifresiz, kullanıcı adı istemeyen yazılımlar burada gözükmektedir.

Local_Machine / Sam: Kullanıcılara ait bilgileri içerir, logon şifrelerini kaç kere giriş yaptıklarını ve ne zaman şifre değiştirdikleri bilgisini gösterir.

11.1.3. HKEY_CURRENT_USER: O anda logon olunan kullanıcı bilgilerini tutar ve bunu USERS ‘tan çekip gösterir.

11.1.4. HKEY_USERS: Bilgisayar administrator, guest gibi kullanıcıları tanıyabilmek için bunlara birer ID atamaktadır. Atanan ID’leri işte bu key altından görebilmekteyiz. Bu kısımda sonda ki sayı grubu hariç diğer sayılar MACHİNE ID’sini belirtmektedir ve her kullanıcı için standarttır. Bilgisayarlar kimliği buradan almaktadır. Son rakam grubu da kullanıcıları ifade etmektedir.

S-1-5-21-1239819707-742011930-1225774072 – 1001

Son dört hane değer ki 500 ise bu Administrator olduğunu, 501 ise Guest kullanıcısı olduğunu ifade etmektedir. Eğer ki bir domain’e bağlı bilgisayar var ise kullanıcı sayı grubu 11xx ile başlayacaktır. Yani ilk kullanıcı 1100 olacak diğer kullanıcılar ardışık olarak sırasıyla gelecektir. Anlatmış olduğumuz registry analizleri çalışan sistem üzerinden yapılmıştır. Eğer ki bir imaj üzerinden bu kayıtlara bakmak isteseydik; Windows/System32/Config altında SAM, SECURİTY, SOFTWARE, ve SYSTEM dosyalarını incelememiz gerekirdi.

11.2. Geri dönüşüm noktaları: Registry’ ye müdahale edilince, güncelleme yapılırken ve manuel olarak geri dönüşüm noktaları oluşturulabilir. Xp, her 48 saatte bir otomatik geri yükleme noktası oluşturmaktadır. Bu geri yükleme noktaları incelenmek suretiyle yorumlar yapılabilir.

AccesData Registry Viewer: Registry incelemesi yapabileceğimiz bir programdır. AccesData sitesinden support altından AD Registry Viewer olarak indirebiliriz.

11.3. NTUSER.DAT: XP için Document and Settings altında kullanıcı kısmına, Win 10, Win 8, Win 7 ve Vista için Users/Kullanıcı altında her bir kullanıcıya ait «NTUSER.DAT» dosyası oluşturulmaktadır. Bu kısım kullanıcıya ait bilgiler tutar.

NTUSER.DAT/Software/Microsoft/Windows/CurrentVersion/Explorer: Bu kısımda önemli birkaç bölümü anlatmaya çalışacağız.

-RecentDocs: Burası bize kullanıcının çift tıklayarak açtığı dosyaları göstermektedir. Buradan hangi kullanıcı hangi dosyayı çift tıklayarak açtığını göstermektedir.

-RunMRV: Çalıştır kısmına ne yazdığını kayıt eden bölümdür.

-ComDlg32: Dosyaları farklı kaydettiğimizde ve programlarda aç kısmının kaydını tutan alan buradaki OpenSaveMRU klasörüdür.

NTUSER.DAT/Software/Microsoft/Protected Storage System Provider: Kullanıcı adı ve şifreleri tutmaktadır. Hatırlanmasını istediğimiz şifreleri de tutmaktadır. Outlook ve İnternet Explorer v8 ve öncesi burayı kullanırlar. v9 ve v10 ise Microsoft/İnternet Explorer/İntellforms kısmını kullanırlar.

12. IM PARSER: AOL, Msn ve Yahoo kalıntılarını toplar.

13. FILE CARVER: Encase 6’daki “File Finder”la aynı işi yapmaktadır. Yani bu process, silinmiş alanlarda dahil harddisk içinde bulunan tüm nesneleri düzenli bir şekilde ortaya çıkarılmasını sağlamaktadır. Bu kısımda eğer ki programda tanımlı olmayan uzantıyı eklemek istersek ilk önce View altından File Types tanımlamak gerekir. Burada ne kadar çok dosya tipini seçersek süre o kadar artacaktır. Bu modül günlerce sürebilmektedir.

-Carve HTML files: HTML dosyaları email kalıntısı veya internet geçmişi için gereklidir. HTML dosyaları txt olabilir. Bu kısmı seçersek ve ileri dersek bizden HTML dosyaları için keywords yazmamızı ister. Facebook için “Welcome” yazabiliriz. Çünkü facebook’a giriş yaptığımızda bizi welcome sayfasına yönlendirmektedir.

14. Windows Event Log Parser: Event log kısmına Olay Görüntüleyicisi / Windows günlükleri kısmından bakabiliriz.

Event Log’lar 3’e ayrılır: 1- Sistem 2- Güvenlik 3- Uygulama

Log kayıtlarının yapısı sabittir. Düzeyleri vardır. (bilgi, uyarı, hata) Olayın gerçekleştiği saat/tarih bilgileri vardır. Hangi uygulama, servisin olayı gerçekleştirdiğini yani Kaynağını gösterir. Her olayın belli bir ID’si vardır. “0” dan başlayıp “18.000”’e kadar gitmektedir. Windows versiyonlarına göre farklılık arz edebilmektedir. İnternette bununla ilgili araştırma yapılabilir. Server event ID’leri daha fazladır ve belli bir büyüklüğe ulaştıklarında üzerine yazarak devam ederler. Sistem saati değişmiş mi, USB takılmış mı, Messenger açılmış mı gibi bilgileri öğrenebiliriz.

15. Windows Artifact Parser:

15.1. Link Files: LNK ve kısayol dosyalarıdır. Masaüstündeki kısa yollar aslında bir dosyadır ve yol içerirler. Dosyanın boyutunu, tarih/saat bilgisini ve hangi volume’de olduğunu gösteren bilgiler içerir. FAT dosya sistemi için 4 byte, NTFS dosya sistemi için 8 byte’tır ve volume formatlana kadar sabittir. Masaüstü, Start menü ve Recent klasöründe yer alan kısa yolları görebiliriz. En önemli yer «recent» kısmıdır. Çift tıklayıp açılan her dosya için lnk dosyaları oluşturulur. Harici bellekten dahi açılsa bu dosya oluşur. Bu dosya içeriğinden nesnenin boyutunu, tarih/saatini ve volume seri numarasını bulabiliriz. Eğer ki paylaşımlı olan bir klasör açılırsa orada da nesneyi çektiği bilgisayarın mac adresini verecektir.

Send to: Bir nesneyi sağtık/gönder şeklinde ki yapılan işlemi ifade etmektedir. Bu hareketleri kayıt eder.

Win7’de recent klasörü Users/Kullanıcı/Appdata/Roaming/Microsoft/Windows/Recent‘de yer almaktadır.

15.2. Recycle Bin Files: Bir volume içerisindeki dosya veya klasör geri dönüşüm kutusuna gönderilirse kendi volume içerisinde kalır. (C)’den sildiğimiz dosya/klasör C içindeki geri dönüşüm kutusuna, (D)’den sildiğimiz dosya/klasör D içindeki geri dönüşüme kutusuna gönderilmiş olur. Her volume altında bir geri dönüşüm kutusu vardır. Bir programdır. USB belleklerde geri dönüşüm kutusu yoktur. Bundan dolayı USB’lerde nesne silindiğinde geri dönüşüm kutusuna gitmeden shift+delete yapılmış gibi olmaktadır.

15.2.1. Geri Dönüşüm Kutusunun Yapısı

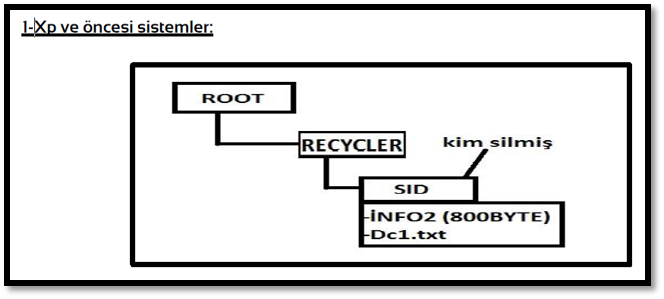

Volume FAT formatında ise: Root kaydı altında “Recycled” kısmı vardır. Eğer ki bir klasör kaydını silersek;

1- İlk önce E5 olarak set edilir.

2- Sonra Recycled altına 32 byte’lık bilgi oluşturur. İsmini de “Deleted” yani silinmiş olduğunu göstermek için “D”, bulunduğu volume’un ismi (c,d…), indeks numarası ve varsa uzantısı yazılır ve ismi de bu şekilde yapılandırılır. Örneğin C içindeki test.txt dosyasını geri dönüşüme gönderirsek eğer ismi Dc1.txt olur.

Recycled içinde “info2” isminde bir dosya vardır. Bu dosya silinmiş olan dosyanın orijinal ismini ve nerede kayıt edildiğini yani yolunu tutar. Aynı zamanda geri dönüşüme gelme tarihini de gösterir.

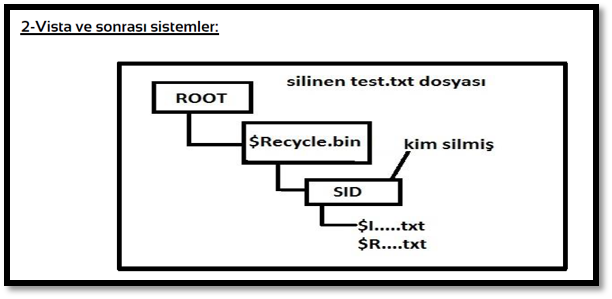

Volume NTFS formatında ise:

1- XP ve öncesi sistemler

2- Vista ve sonrası sistemler

Her silinen nesne için $I ile başlayan dosya oluşturur ve içerisinde path, boyut ve silinme tarihlerini barındırır.

15.3. MFT Transactions: Bu kısımda bize MFT üzerinde yapılmış değişiklik bilgilerini vermektedir. Bunu da $logfile dosyası bize sağlar. MFT değişikliği demek, dosya isminin değişmesi veya uzantısını değiştirmek demektir. MFT içindeki shortname, longname’leri bulur ve değiştirme işlemini gerçekleştirir. Bu değişiklik kayıtlarını da $logfile tutar.

Yazar: Ögt. Göv. Dr. Baki NAKKAŞ (Adli Bilişim Uzmanı)